Операционная система должна иметь возможность ввода в домен Samba-DC или Active Directory с поддержкой следующего функционала:

- аутентификация рабочих станций;

- авторизация и предоставление ресурсов без дополнительного ввода пароля (Single Sign-On);

- поддержка ролей и привилегий (назначение ролей группам);

- групповые политики (GPO).

Реализация функционала должна быть обеспечена как консольными, так и графическими утилитами.

https://www.basealt.ru/fileadmin/user_upload/manual/ALT_Domain_guide.pdf

Простая настройка простого контроллера домена

Samba поддерживает две реализации Kerberos – Heimdal и MIT. Для Samba DC на базе Heimdal Kerberos необходимо установить пакет task-samba-dc (этот шаг можно пропустить, если при установке системы на этапе «Установка системы» был выбран профиль «Сервер Samba DC (контроллер AD)»):

apt-get install task-samba-dcТак как Samba в режиме контроллера домена (Domain Controller, DC) использует свой сервер LDAP, свой центр распределения ключей Kerberos и свой сервер DNS (если не включен плагин BIND9_DLZ), перед установкой необходимо остановить конфликтующие службы krb5kdc и slapd, а также bind:

for service in smb nmb krb5kdc slapd bind; do systemctl disable $service; systemctl stop $service; doneДля сервера, на котором будет разворачиваться контроллер домена, должно быть установлено правильное имя узла и домена.

Для установки имени узла и домена следует выполнить команды:

hostnamectl set-hostname dc1.test.alt

domainname test.altНастройка сервера времени chrony в качестве NTP-сервера:

установить пакет chrony:

apt-get install chronyвключить доступ к серверу chrony:

control chrony serverустановить синхронизацию с российским пулом NTP:

sed -i -r 's/^(pool.*)/#\1\npool ru.pool.ntp.org iburst/' /etc/chrony.confвключить и запустить службу по умолчанию:

systemctl enable --now chronydубедиться в нормальной работе NTP-сервера:

systemctl status chronyd.serviceПримечание. Параметр iburst используется для ускорения начальной синхронизации

Контроллер домена предоставляет внутренний DNS-сервер, который поддерживает основные функции, необходимые для «Альт Домена». Он прост в настройке и не требует дополнительного программного обеспечения или знаний о DNS. Создание домена с внутренним DNS-сервером рекомендуется для простых настроек DNS.

Внутренний DNS-сервер Samba имеет следующие недостатки:

- нельзя использовать как кеширующий сервер (caching resolver);

- не поддерживает рекурсивные запросы;

- не поддерживает подпись транзакции с общим ключом (TSIG) (shared-key transaction signature);

- не поддерживает работу с зонами-заглушками (stub zones);

- не поддерживает передачу зоны DNS (zone transfers);

- не поддерживает балансировку нагрузки циклического перебора между контроллерами домена (Round Robin load balancing among DC's).

Внутренний DNS-сервер может разрешать только DNS-зоны домена. Чтобы включить рекурсивные запросы других зон, следует в параметре dns forwarder (файл smb.conf) указать один или несколько IP-адресов DNS-серверов, поддерживающих рекурсивное разрешение.

Например:

dns forwarder = 192.168.0.190Для корректного распознавания всех локальных DNS-запросов в файле /etc/resolvconf.conf должна присутствовать строка:

name_servers=127.0.0.1Иначе в конец этого файла следует добавить эту строку и перезапустить сервис resolvconf:

resolvconf -uНеобходимо очистить базы и конфигурацию Samba (домен, если он создавался до этого, будет удалён):

rm -f /etc/samba/smb.conf

rm -rf /var/lib/samba

rm -rf /var/cache/samba

mkdir -p /var/lib/samba/sysvolДля запуска интерактивной установки необходимо выполнить команду:

samba-tool domain provisionВ ответе на первые два вопроса нужно указать доменное имя и имя рабочей группы:

Realm [TEST.ALT]:

Domain [TEST]:

Примечание. Чтобы принять значение по умолчанию, необходимо нажать <Enter>.

Далее нужно указать тип серверной роли и бэкенд DNS-сервера:

Server Role (dc, member, standalone) [dc]:

`DNS backend (SAMBA_INTERNAL, BIND9_FLATFILE, BIND9_DLZ, NONE)[SAMBA_INTERNAL]:

При запросе «DNS forwarder IP address» можно указать внешний DNS-сервер, чтобы DC мог разрешать внешние доменные имена:

`DNS forwarder IP address (write 'none' to disable forwarding)[127.0.0.1]: 8.8.8.8

Задать пароль для администратора:

Administrator password:

Retype password:

Примечание. Пароль администратора должен быть не менее 7 символов и содержать символы как минимум трёх групп из четырёх возможных: латинских букв в верхнем и нижнем регистрах, чисел и других небуквенно-цифровых символов. Пароль, не полностью соответствующий требованиям, – это одна из причин завершения развертывания домена ошибкой.

Начнется процесс конфигурации

После успешного создания домена, будет выведена информация о домене.

Перегрузить сервер для применения изменений

Установить службу samba запускаемой по умолчанию и запустить её:

systemctl enable --now sambaПримечание. Если служба

sambaпосле установки никаким способом не запускается, необходимо перезагрузить сервер

После создания домена необходимо внести изменения в файл /etc/krb5.conf. В этом файле следует раскомментировать строку default_realm и содержимое разделов realms и domain_realm и указать название домена (следует обратить внимание на регистр символов), в строке dns_lookup_realm должно быть установлено значение false:

includedir /etc/krb5.conf.d/

[logging]

# default = FILE:/var/log/krb5libs.log

# kdc = FILE:/var/log/krb5kdc.log

# admin_server = FILE:/var/log/kadmind.log

[libdefaults]

dns_lookup_kdc = true

dns_lookup_realm = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

rdns = false

default_realm = TEST.ALT

# default_ccache_name = KEYRING:persistent:%{uid}

[realms]

TEST.ALT = {

default_domain = test.alt

}

[domain_realm]

dc = TEST.ALTПросмотр общей информации о домене:

samba-tool domain info 127.0.0.1Просмотр предоставляемых служб:

smbclient -L localhost -U administratorпроверка имён узлов:

адрес _kerberos._udp.<адрес домена с точкой>:

host -t SRV _kerberos._udp.test.alt.адрес _ldap._tcp.<адрес домена с точкой>:

host -t SRV _ldap._tcp.test.alt.адрес адрес узла.<адрес домена с точкой>:

host -t A dc1.test.alt.Если имена не находятся, следует проверить выключение службы

bind(если не включен плагинBIND9_DLZ)

Проверка Kerberos (имя домена должно быть в верхнем регистре):

kinit administrator@TEST.ALTПросмотр полученного билета:

klistаутентификация рабочих станций;

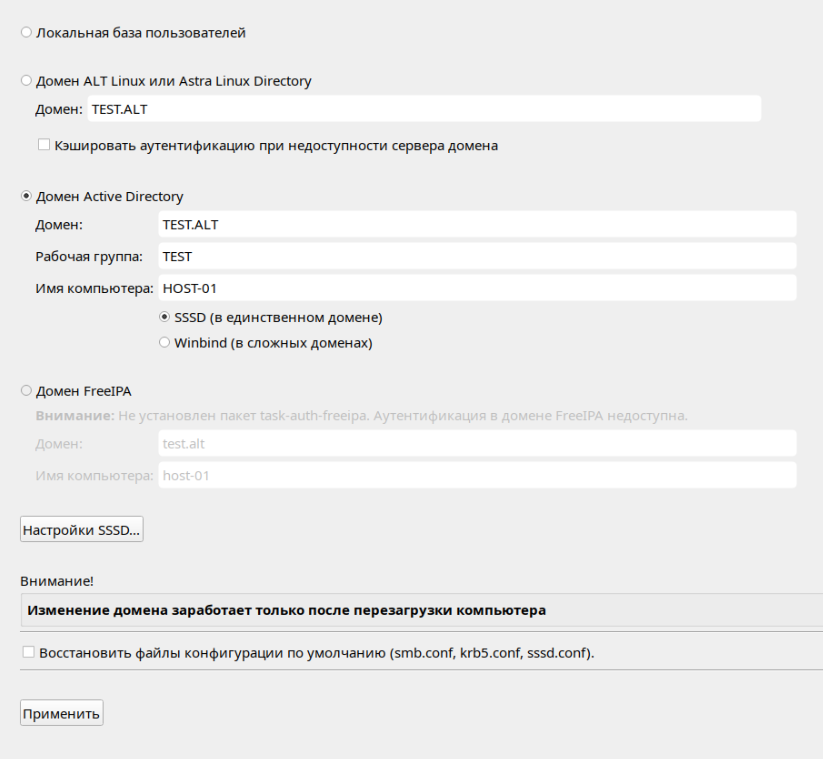

Графическая утилита:

Центр управления системой - Пользователи - Аутентификация:

Консольная утилита:

Для ввода машины в домен необходимо выполнить команду:

system-auth write ad test.alt host-01 test 'administrator' 'Pa$$word'где: test.alt - домен host-01 - имя компьютера test - рабочая группа Pa\$$word - пароль администратора домена

Проверка подключения к домену

Отображение сведений о доменном пользователе (находясь в его сеансе):

getent passwd domain_user_nameИнформация о домене:

net ads infoПроверка на аутентификацию:

net ads testjoinавторизация и предоставление ресурсов без дополнительного ввода пароля (Single Sign-On);

https://docs.altlinux.org/ru-RU/domain/10.4/html-single/samba/index.html#id1027https://www.altlinux.org/Групповые_политики/Подключение_сетевых_дисков

Графическая утилита

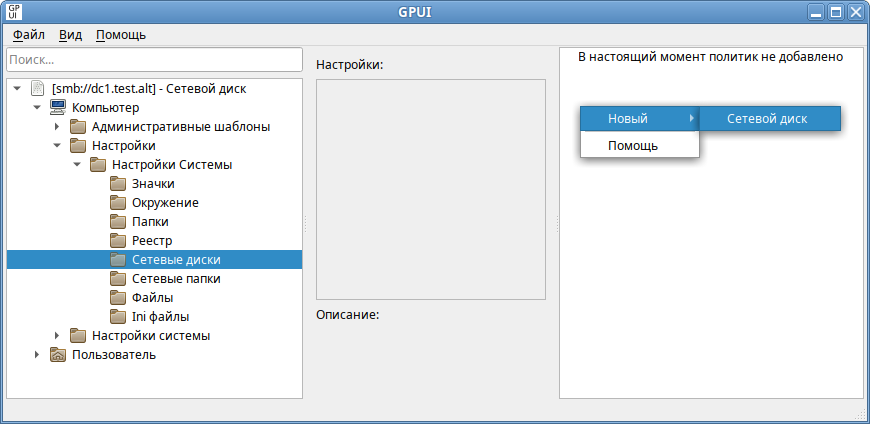

**Групповые политики/Подключение сетевых дисков

Эта групповая политика позволяет осуществлять доступ к сетевым общим каталогам как к каталогам в локальной файловой системе. Политика служит для создания, замены, обновления и удаления сопоставленных дисков и их свойств.

Точки монтирования для отображения общих ресурсов на машинах Альт:

/media/gpupdate/drives.system— для системных ресурсов;/media/gpupdate/.drives.system— для скрытых системных ресурсов;/run/media/USERNAME/drives— для общих ресурсов пользователя;/run/media/USERNAME/.drives— для скрытых общих ресурсов пользователя.

**Настройка политики На машине ALT

Шаг 1. На машине с установленными ADMC и GPUI получить ключ Kerberos для администратора домена.

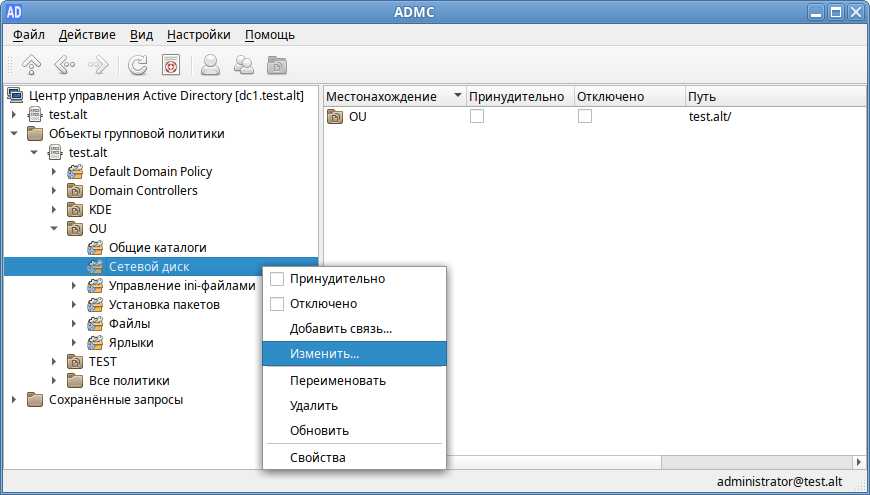

Шаг 2. В ADMC создать новый объект групповой политики (GPO) и связать его с OU, куда входят учетные записи пользователей для которых создаются сетевые диски.

Шаг 3. Запустить GPUI:

из модуля удаленного управления базой данных конфигурации (ADMC), выбрав в контекстном меню объекта групповой политики пункт «Изменить…»:

или с указанием каталога групповой политики:

gpui-main -p "smb://dc1.test.alt/SysVol/test.alt/Policies/{75411A5F-5A46-4616-BB1A-4DE7C3EEDBD1}"где dc1.test.alt — имя контроллера домена, а {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXXX} — GUID шаблона групповой политики для редактирования.

Откроется окно редактирования групповых политик.

Шаг 4. Перейти в «Компьютер»/«Пользователь» -> «Настройки» -> «Настройки системы» -> «Сетевые диски». Создайте новый параметр политики (в контекстном меню свободной области выбрать пункт «Новый» -> «Сетевой диск»):

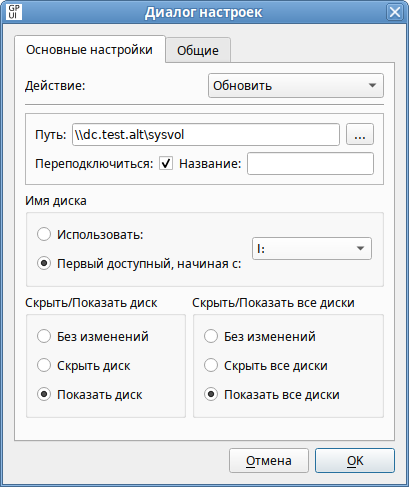

Шаг 5. В диалоговом окне «Диалог настроек» указать параметры подключения сетевого диска:

Шаг 5. В диалоговом окне «Диалог настроек» указать параметры подключения сетевого диска:

Доступные опции на вкладке «Основные настройки» («General»):

- «Действие» — поведение элемента настройки зависит от выбранного действия и от того, существует ли уже выбранная буква диска:

- «Создать» — создание нового сетевого диска;

- «Удалить» — удаление сетевого диска. Нельзя удалить локальный диск рабочей станции (жесткий диск, CD-Drive);

- «Заменить» — удаление и повторное создание сетевого диска. Если диск до этого не был до создан, то будет создан новый диск. Нельзя заменить локальный диск рабочей станции (жесткий диск, CD-Drive);

- «Обновить» — изменение параметров существующего сетевого диска или создание нового, если диска с заданной буквой не существует. Это действие отличается от «Заменить» тем, что оно не удаляет диск, а только обновляет настройки (кроме пути к общей папке и буквы).

- «Путь» — путь к общей папке или диску, который нужно отобразить (полный UNC-путь к сетевому общему ресурсу, например,

\\server\sharename,\\server\hiddenshare$или\\server\sharename\foldername). Это поле может содержать переменные. Чтобы изменить существующий сетевой диска (определяемый по букве диска), следует оставить это поле пустым.

Внимание! При указании пути к общей папке необходимо использовать имя сервера, а не его IP-адрес.

Примечание: Список допустимых переменных (для систем «Альт»): Машинные: -

'HOME','HOMEPATH'— каталог/etc/skel; -'HOMEDRIVE','SystemRoot','SystemDrive'— корневой каталог (/); -'StartMenuDir'— каталог/usr/share/applications; Пользовательские: -'LogonUser'— имя текущего пользователя (username); -'HOME','HOMEPATH'— домашний каталог текущего пользователя (get_homedir(username)); -'DesktopDir'— рабочий стол текущего пользователя (get_desktop(username, variables\['HOME'])).

- «Переподключиться» — сохранять подключенный диск в настройках пользователя и повторно подключать его при каждом входе в систему.

- «Название» — пользовательское имя для диска (можно оставить это поле пустым).

Внимание! Если в названии есть кириллица или пробелы, то название необходимо заключить в двойные кавычки (для gpupdate до версии 0.9.13.4 включительно).

- «Имя диска» — буква, на которую будет назначен диск:

- чтобы назначить сетевому диску первую доступную букву диска, следует выбрать «Первый доступный, начиная с», а затем выбрать букву диска, с которой начинать проверку доступности букв;

- чтобы назначить сетевому диску определенную букву, следует выбрать «Использовать», а затем выбрать букву диска (если рабочая станция уже использует выбранную здесь букву, сопоставление дисков групповой политики завершится неудачно);

- чтобы изменить существующее сопоставление диска (определяемое буквой диска), следует выбрать «Использовать», а затем выбрать букву диска;

- чтобы удалить все сопоставления дисков начиная с определенной буквы, следует выбрать «Удалить, начиная с», а затем выбрать букву диска, с которой следует начать удаление сопоставлений дисков. Физические диски пропускаются без ошибок. Данный параметр доступен только при выбранном действии «Удалить»;

- чтобы удалить определенный сопоставленный диск, следует выбрать «Удалить», а затем выбрать букву диска. Данный параметр доступен только при выбранном действии «Удалить».

Внимание! Пункт «Имя диска» совместно с «Первый доступный, начиная с» рекомендуется использовать для дисков, которые должны подключаться в ОС Windows. Т.к. если будет создано несколько дисков с данными параметрами, то в ОС «Альт» будет отображаться только один диск (последний).

Параметры «Скрыть/Показать» — настройка отображения сопоставленного диска (параметры «Скрыть/Показать диск» имеют приоритет над параметрами «Скрыть/Показать все диски»):

- «Без изменений» — оставить отображение сопоставленного диска неизменным;

- «Скрыть диск» — скрыть диск в окне файлового менеджера;

- «Показать диск» — отобразить диск в окне файлового менеджера.

Примечание: При выборе параметра «Показать диск» к точке монтирования (файл

/etc/auto.master.gpupdate.d/<имя>.autofs) добавляется опция--browse. В этом случае для данной точки монтирования будет создан пустой каталог, независимо от того, смонтирована ли какая-либо файловая система в него или нет.Это удобно так как доступные автоматически монтируемые файловые системы будут показаны как существующие каталоги, даже если их файловые системы в данный момент не смонтированы.

При выборе параметра «Скрыть диск» необходимо запомнить название каталога, так как доступ к этому каталогу можно получить только при непосредственном обращении к нему. Каталог будет создан и файловая система будет смонтирована только при попытке доступа к нему. Незадействованный ресурс по истечении тайм-аута (по умолчанию 120 секунд) будет отмонтирован, а каталог удалён.

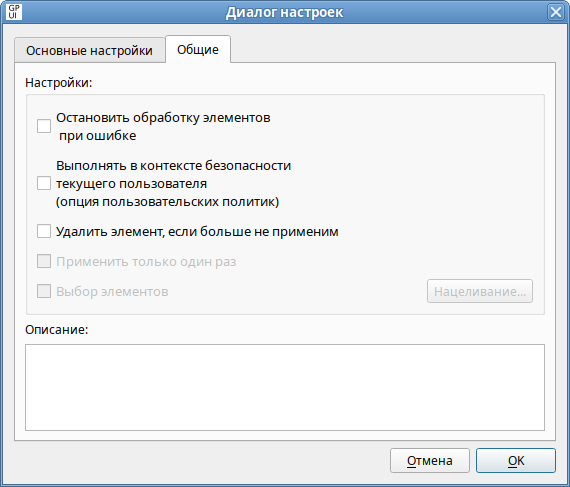

Доступные опции на вкладке «Общие» («Common»):

- «Остановить обработку элементов в этом расширении при возникновении ошибки» — при сбое элемента предпочтений обработка других элементов предпочтений в этом расширении останавливается;

- «Выполнять в контексте безопасности текущего пользователя (опция пользовательских политик)»;

- «Удалить элемент, если больше не применим»;

- «Описание».

Консольные утилиты

Рассматриваемые ниже способы позволяют подключать файловые ресурсы (file shares) для доменного пользователя без повторного ввода пароля (SSO, Single Sign-On).

Подключение с использованием gio

Примечание. Способ актуален для дистрибутивов, использующих

gio.

Недостаток этого способа – необходимо открыть ресурс в файловом менеджере (Caja, Pcmanfm). Однако можно открывать любые ресурсы на любых серверах, входящие в домен.

Процедура монтирования общих ресурсов с использованием gio:

- установить необходимые пакеты:

apt-get install fuse-gvfs gvfs-backend-smb libgio- включить пользователя в группу

fuse:

gpasswd -a <пользователь> fuse- разрешить для всех доступ к

fuseпод root:

control fusermount publicвойти под доменным пользователем;

открыть ресурс в файловом менеджере (например, по адресу smb://server/sysvol). Ресурс смонтирован по пути

/var/run/<uid_пользователя>/gvfsили/var/run/user/<uid_пользователя>/gvfs/smb-share:server=сервер,share=ресурсдругой вариант (полезно для скриптов в автозапуске):

gio mount smb://server/sysvol/Примечание. Если необходимо открывать что-то с ресурса в

WINE, вwinecfgследует добавить диск с путем/var/run/uid_пользователя/gvfs.

Подключение с использованием pam_mount

При подключении общих ресурсов с использованием pam_mount сетевой ресурс подключается с заданного сервера автоматически при каждом входе доменным пользователем. Процедура монтирования общих ресурсов с использованием pam_mount:

- установить пакеты

pam_mountиcifs-utils:

apt-get install pam_mount cifs-utilsПримечание. Для того, чтобы файловые ресурсы, подключенные с помощью

pam_mount, корректно отключались при завершении сеанса, следует установить пакетsystemd-settings-enable-kill-user-processesи перезагрузить систему:

apt-get install systemd-settings-enable-kill-user-processes- прописать

pam_mountв схему аутентификации по умолчанию. Для этого в конец файла/etc/pam.d/system-authдобавить строки:

session [success=1 default=ignore] pam_succeed_if.so service = systemd-user quiet

session optional pam_mount.so disable_interactive- установить правило монтирования ресурса в файле

/etc/security/pam_mount.conf.xml(перед тегом<cifsmount>):

<volume uid="10000-2000200000" fstype="cifs" server="dc1.test.alt"

path="sysvol" mountpoint="~/share"

options="sec=krb5i,cruid=%(USERUID),nounix,uid=%(USERUID),gid=%(USERGID

),file_mode=0664,dir_mode=0775" />где: uid="10000-2000200000" – диапазон присваиваемых для доменных пользователей UID (подходит для Winbind и для SSSD); server="dc1.test.alt" – имя сервера с ресурсом; path="sysvol" – имя файлового ресурса; mountpoint="~/share" – путь монтирования в домашней папке пользователя.

Опционально можно добавить:

sgrp="group_name" – имя группы, при членстве пользователя в которой, папка будет примонтирована.

Параметр sec=krb5i более безопасный, но требует больше вычислительных ресурсов. Вместо него можно указать sec=krb5. В параметре server необходимо указывать настоящее имя сервера, а не имя домена.

Подключение с использованием Autofs

При этом способе заданный ресурс подключается автоматически при каждом обращении пользователя и отключается после определенного времени бездействия (определяется конфигурацией Autofs).

Принцип работы:

- задается каталог, в котором будет происходить подключение, например,

/mnt/auto/; - при необходимости обратиться к сетевой файловой системе, следует обратиться к каталогу с именем этой ФС в этом каталоге. Например,

/mnt/auto/server/share/; - при обращении будет произведена попытка смонтировать соответствующий сетевой ресурс;

- при отсутствии обращения, после заданного таймаута, сетевой ресурс будет отмонтирован;

- AutoFS использует для конфигурирования шаблоны

/etc/auto*. Основной шаблон называетсяauto.master, он может указывать на один или несколько других шаблонов для конкретных типов носителей. Пример содержимого файла/etc/auto.master:

# Format of this file:

# mountpoint map options

# For details of the format look at autofs(8).

/mnt/auto /etc/auto.tab -t 5

/mnt/net /etc/auto.avahi -t 120Первое значение в каждой строке определяет базовый каталог, в который носители будут монтироваться, второе значение – файл конфигурации или скрипт, который будет использован.

Примечание. Параметр

-t (--timeout)устанавливает количество секунд, после истечения которых каталоги будут размонтированы. Значение0отключает таймаут. Значения параметра по умолчанию задаются в файле/etc/autofs.conf.

Базовый каталог будет создан, если он не существует. Он станет точкой монтирования, отображающей в себе динамически подключаемые носители, что означает, что существующее содержимое базового каталога будет недоступно пока autofs работает.

Пример настройки автоматического подключения сетевых файловых ресурсов Windows (Samba) при входе пользователя:

- добавить в

/etc/auto.masterстроку:

/mnt/samba /etc/auto.smb -t 120где:

/mnt/samba– каталог в котором будут подключаться сетевые файловые системы;/etc/auto.smb– стандартный скрипт, входящий в состав пакетаautofs;120– таймаут подключения при отсутствии обращения;

- включить и запустить сервис

autofs:

systemctl enable --now autofs- для автоматического подключения ресурсов достаточно обратиться к ресурсу по имени хоста в диспетчере файл или в командной строке, например:

/mnt/samba/<имя_хоста>![[sadasdas.png]]

поддержка ролей и привилегий (назначение ролей группам);

Модуль ролей — это модуль для службы переключения имён NSS. Модуль реализует возможность добавления групп в группы. Для администрирования модуля ролей реализованы специальные вспомогательные утилиты, которые рассматривают все группы поделёнными на две категории: роли и привилегии.

Привилегия

Обычная POSIX-группа, которая может быть назначена пользователю. После этого пользователь может совершать действия, соответствующие данной привилегии. К привилегиям относятся такие группы, как cdwriter, audio, serial, virtualbox и др.

Роль

Роль так же является POSIX группой, но её предназначение указывать, на характерную деятельность, которую выполняет пользователь, работая за компьютером. Такими группами могут быть группы localadmins, users, poweruser, developer и др.

Для того чтобы пользователь мог выполнять определённую роль ему могут понадобиться определённые права (привилегии), поэтому полезно уметь назначать привилегии как непосредственно пользователю (как это делается в POSIX), так и косвенно добавлять ему наборы привилегий через назначение роли. Например, пользователь, которому назначена роль localadmins мог бы получать кроме группы localadmins, ещё и группы-привилегии wheel, ssh, root и пр.

Модуль ролей позволяет реализовать подобное назначение прав пользователям системы. Группы-роли назначаются непосредственно пользователю, а группы-привилегии назначаются как пользователю непосредственно, так и группам-ролям. Деление групп на два сорта условно, и администратор может управлять им самостоятельно.

При вводе машины в домен создаются следующие локальные роли:

- роль пользователей (

users); - роль пользователей с расширенными правами (

powerusers); - роль локальных администраторов (

localadmins).

Локальные роли users и localadmins назначаются для глобальных групп в домене.

Графическая утилита

Если необходимо выдать права администраторов пользователям, которые не являются администраторами домена (Domain Admins), то нужно на контроллере домена завести новую группу в AD (например, PC Admins):

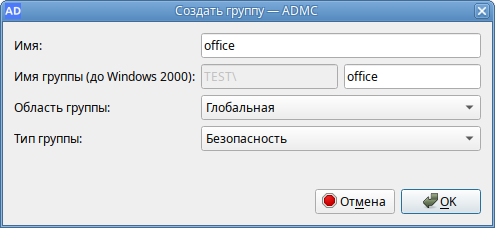

На контроллере домена ADMC:

В контекстном меню контейнера выберите пункт «Создать»→«Группа».

Откроется окно «Создать группу — ADMC»:

В поле «Имя» введите название группы.

В поле «Имя для входа (до Windows 2000)» введите название группы для старых систем.

В выпадающем списке «Область группы» выберите область действия группы:

- «Глобальная» — членами глобальной группы могут быть другие группы и учётные записи только из того домена, в котором определена группа. Членам этой группы разрешения могут назначаться в любом домене леса;

В выпадающем списке «Тип группы» выберите тип группы:

- «Безопасность» — используется для назначения разрешений доступа к общим ресурсам;

- «Рассылка» — используется для создания списков рассылки электронной почты.

Нажмите кнопку «ОК».

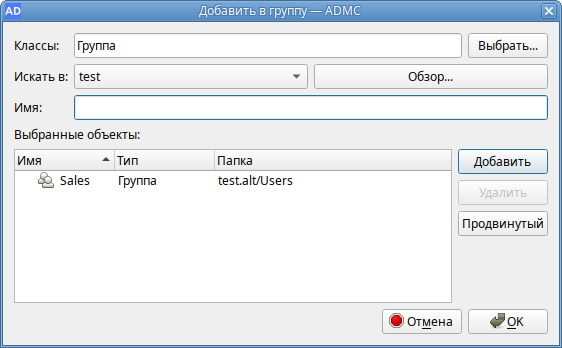

Добавить туда необходимых пользователей (например, пользователя ivanov):

В контекстном меню пользователя выбрать пункт «Добавить в группу…».

Откроется окно «Добавить в группу — ADMC»:

Выберите группы, в которые вы хотите добавить учётную запись пользователя в качестве участника.

Нажмите кнопку «ОК».

Затем на машине, введённой в домен, добавить роль для данной группы:

пакет alterator-roles https://www.altlinux.org/Alterator-roles

Для добавления привилегии для существующей системной роли, следует выделить системную роль и нажать кнопку «Добавить привилегию…». В открывшемся диалоговом окне необходимо в поле «Привилегия» указать имя привилегии и нажать кнопку «ОК»:

![[Pasted image 20250603133734.png]]

- Роль: localadmins

- Привилегия: PC Admins

Консольная утилита

Если необходимо выдать права администраторов пользователям, которые не являются администраторами домена (Domain Admins), то нужно на контроллере домена завести новую группу в AD (например, PC Admins):

samba-tool group add 'PC Admins'Добавить туда необходимых пользователей (например, пользователя ivanov):

samba-tool group addmembers 'PC Admins' ivanovЗатем на машине, введённой в домен, добавить роль для данной группы:

roleadd 'PC Admins' localadminsПроверить список назначенных ролей и привилегий текущего пользователя:

rolelstгрупповые политики (GPO).

Графическая утилита

![[35) Графический инструмент для работы с AD и GPO]]

Консольная утилита

samba-tool

Для управления Samba AD DC в состав пакета Samba входит инструмент командной строки samba-tool.

| Команда | Описание |

|---|---|

| computer | Управление учетными записями компьютеров |

| contact | Управление контактами |

| dbcheck | Проверка локальной базы данных AD на наличие ошибок |

| delegation | Управление делегированием |

| dns | Управление параметрами доменной службы DNS |

| domain | Управление параметрами домена |

| drs | Управление службой репликации каталогов (Directory Replication Services, DRS) |

| dsacl | Управление списками контроля доступа DS |

| forest | Управление конфигурацией леса |

| fsmo | Управление ролями (Flexible Single Master Operations, FSMO) |

| ==gpo== | ==Управление групповыми политиками== |

| group | Управление группами |

| ldapcmp | Сравнение двух баз данных ldap |

| ntacl | Управление списками контроля доступа ACL |

| processes | Вывод списка процессов |

| ou | Управление организационными подразделениями (OU) |

| rodc | Управление контроллером домена (Read-Only Domain Controller, RODC) |

| schema | Управление и запрос схемы |

| sites | Управление сайтами |

| spn | Управление службой принципалов (Service Principal Name, SPN) |

| testparm | Проверка конфигурационного файла на корректность синтаксиса |

| time | Получение показаний текущего времени сервера |

| user | Управление пользователями |

| visualize | Графическое представление состояния сети Samba |

Например:

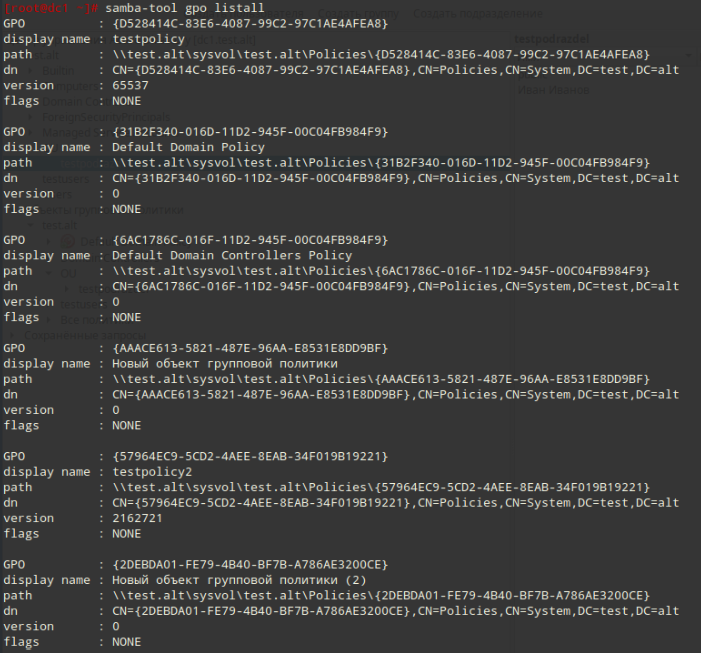

вывести список групповых политик:

samba-tool gpo listall

вывести список групповых политик, связанных с контейнером:

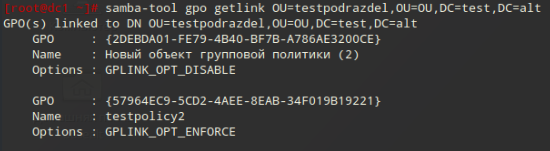

samba-tool gpo getlink OU=OU,DC=test,DC=alt